En esta entrada os dejo una nueva actividad que he realizado con Inkscape, un poco más complicada que la anterior. En este caso he hecho el logo de Volkswagen y lo he personalizado con mi nombre.

viernes, 17 de junio de 2016

martes, 7 de junio de 2016

INKSCAPE I

Aquí os dejo una imagen vectorial que he realizado con el programa Inkscape. Podéis intentar hacerlo vosotros mismos dándole vuestro toque personal con la ayuda de este tutorial: TUTORIAL INKSCAPE

jueves, 26 de mayo de 2016

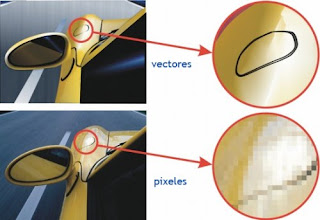

DISEÑO VECTORIAL

El diseño vectorial consiste en crear una imagen digital formada por elementos geométricos definidos por una forma, posición, color, etc. Esta imagen no está formada por píxeles, haciendo así posible ampliar el tamaño de una imagen sin que esta pierda calidad, a diferencia de las imágenes de mapas de bits.

Normalmente, los editores gráficos vectoriales y los editores gráficos convencionales (mapa de bits) complementa entre ellos muchas de sus características. Y a pesar de sus similitudes, tienen finalidades distintas. Los editores gráficos vectoriales son más efectivos para el diseño gráfico y de planos, tipografía, creación de logotipos, ilustraciones artísticas y diagramas de flujo. Mientras que los editores gráficos convencionales se emplean para la manipulación fotográfica, ilustraciones fotorealistas y collages.

INKSCAPE

Para mostraros la funcionalidad de esta aplicación crearé una "a" minúscula de texto vectorial.

1- El primer paso es escribir la "a" a partir de la cual crearemos nuestra propia letra y crear una nueva capa donde realizaremos el proceso.

2- A continuación marcaremos algunas partes de los bordes de la letra.

3- Realizados los puntos, estes unirán mediante líneas. Ajustaremos estas líneas a la letra que se encuentra debajo, curvándola donde sea necesario.

4- Eliminaremos la capa de abajo, de este modo se borrará la primera letra que habíamos escrito y nos quedaremos exclusivamente con la letra que nosotros hemos creado.

5- El último paso es editar la letra a vuestro gusto.

Ahora utilizaremos esta aplicación para crear nuestro propio logo. Aquí os dejo el que he creado.

3- Realizados los puntos, estes unirán mediante líneas. Ajustaremos estas líneas a la letra que se encuentra debajo, curvándola donde sea necesario.

4- Eliminaremos la capa de abajo, de este modo se borrará la primera letra que habíamos escrito y nos quedaremos exclusivamente con la letra que nosotros hemos creado.

5- El último paso es editar la letra a vuestro gusto.

YOUIDRAW

Ahora utilizaremos esta aplicación para crear nuestro propio logo. Aquí os dejo el que he creado.

miércoles, 4 de mayo de 2016

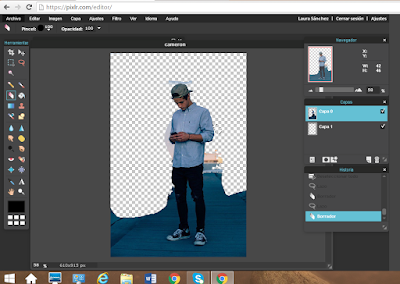

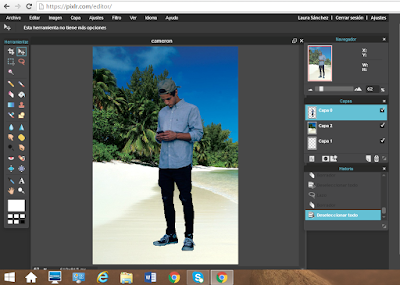

CAMBIO DE FONDO

Hoy os traigo un minitutorial sobre como cambiar el fondo de una foto por otra de una manera muy simple y utilizando un programa del cual ya os había hablado antes, PIXLR.

1. El primer paso será coger una imagen cualquiera a la que queramos cambiarle el fondo. En este caso he escogido esta.

2. El segundo paso será añadir una capa y poner esta nueva capa sobre la imagen inicial, desbloqueando esta última primero (realizaremos todas estas operaciones en el cuadro que pone 'capas' que aparece en la derecha)

3. Después, con la ayuda del lazo y de la barita marcaremos aquellas zonas del fondo que queramos borrar, y con el borrador las eliminaremos.

7. Por último obtendremos una nueva imagen con un fondo totalmente distinto.

1. El primer paso será coger una imagen cualquiera a la que queramos cambiarle el fondo. En este caso he escogido esta.

2. El segundo paso será añadir una capa y poner esta nueva capa sobre la imagen inicial, desbloqueando esta última primero (realizaremos todas estas operaciones en el cuadro que pone 'capas' que aparece en la derecha)

3. Después, con la ayuda del lazo y de la barita marcaremos aquellas zonas del fondo que queramos borrar, y con el borrador las eliminaremos.

4. Continuaremos hasta que el fondo quede eliminado por completo.

5. Añadiremos una capa pulsando en la opción 'abrir imagen como capa'.

6. Una vez hayamos abierto la foto que quedará como nuevo fondo, la ponemos sobre la imagen a la cual le hemos eliminado el fondo (otra vez, en el cuadro de la derecha)

7. Por último obtendremos una nueva imagen con un fondo totalmente distinto.

martes, 3 de mayo de 2016

RESTAURAR Y COLOREAR FOTOS ANTIGUAS

En está entrada os hablaré, primero, sobre el proceso de restauración de imágenes antiguas y deterioradas, y después sobre el coloreado de imágenes restauradas.

RESTAURAR

1- El primer paso es escoger una imagen que se encuentre en mal estado. Si es tu primera vez es preferible que no escojas una imagen que se encuentre muy deteriorada. En este caso, he escogido una antigua imagen de un niño pequeño.

3- Realicé el mismo paso sobre las lineas del vestido con un tamaño de pincel más pequeño para tener más precisión.

4- Finalmente, utilizando el tampón de clonar sobre el niño,copié aquellas partes que estaban en buen estado sobre las que estaban deterioradas consiguiendo este resultado final.

RESTAURAR

1- El primer paso es escoger una imagen que se encuentre en mal estado. Si es tu primera vez es preferible que no escojas una imagen que se encuentre muy deteriorada. En este caso, he escogido una antigua imagen de un niño pequeño.

2- Comencé utilizando la herramienta "corrector puntual" sobre el fondo de la imagen pulsando en aquellas partes deterioradas. Esto me permitió eliminar las lineas blancas y las arrugas en la foto.

3- Realicé el mismo paso sobre las lineas del vestido con un tamaño de pincel más pequeño para tener más precisión.

Para que podáis ver el cambio, he realizado un GIF animado con la imagen antigua y la restaurada:

COLOREADO

Para el coloreado he añadido algunos filtros para darle un poco de color a la imagen.

1- He añadido a la foto original una máscara de enfoque

2- Después añadí una viñeta

3- Finalmente le di un poco de color añadiendo un filtro

También os dejo un GIF para que veais la diferencia entre la original y la coloreada.

sábado, 9 de abril de 2016

RETOQUE FOTOGRÁFICO

El retoque fotográfico es una herramienta que permite obtener otra imagen distinta y con mejor calidad respecto a la original.

Gracias a esta técnica se puede tanto distorsionar la realidad como corregir ciertos errores.

Se utiliza notablemente en producciones de modelaje y se emplean programas de retoque fotográfico:

Ventajas: facilita la realización de trabajos de edición avanzada y, aunque su nivel de profesionalidad es bastante complejo y precisa de muchos conocimientos para ser aprovechado correctamente, es de uso sencillo.

GIMP

PAINT.NET

Paint.NET es un editor gráfico que mantiene la sencillez de un editor básico añadiendo, al mismo tiempo, potentes elementos.

Ventajas: fusiona la sencillez con la variedad y complejidad de alguna de sus herramientas. Es muy rápido, y ese es uno de los motivos por lo que la gente lo escoge. Permite pegar capturas de pantalla de otras aplicaciones.

Desventajas: solo se encuentra en software profesional. No soporta múltiples capas y no tiene filtros ni opciones de retoque.

Yo misma he podido comprobar la potencia de estos editores. En este caso, he utilizado PIXLR EDITOR y este ha sido mi resultado:

ANTES DESPUÉS

Gracias a esta técnica se puede tanto distorsionar la realidad como corregir ciertos errores.

Se utiliza notablemente en producciones de modelaje y se emplean programas de retoque fotográfico:

ADOBE PHOTOSHOP

Adobe photoshop es un editor de gráficos rasterizados destinado a la edición y retoque fotográfico, líder mundial del mercado de la aplicaciones de edición de imágenes.

Ventajas: facilita la realización de trabajos de edición avanzada y, aunque su nivel de profesionalidad es bastante complejo y precisa de muchos conocimientos para ser aprovechado correctamente, es de uso sencillo.

Desventajas: Se necesitan conocimientos previos para usarla correctamente. Su precio es elevado. Es una aplicación pesada, por lo que podría resultar complicado trabajar con el en algunos ordenadores.

GIMP

Gimp es un programa de edición de imágenes digitales, tanto dibujos como fotografías.

Ventajas: Tiene gran variedad de herramientas tales como cambiar el tamaño de las imágenes, dibujo de formas libres, recortar, hacer fotomontajes, aplicar iluminación y sombras, control sobre múltiples capas o convertir a diferentes formatos de imagen, entre otras. Se pueden crear imágenes animadas en formato GIF. Es gratuito y fácil de programar. Es muy flexible permitiendo ser alterado según las necesidades del usuario.

Desventajas: Sin embargo, aunque tiene gran cantidad de herramientas variadas, son de peor calidad en comparación con otros editores. Su uso es complejo.

PAINT.NET

Paint.NET es un editor gráfico que mantiene la sencillez de un editor básico añadiendo, al mismo tiempo, potentes elementos.

Ventajas: fusiona la sencillez con la variedad y complejidad de alguna de sus herramientas. Es muy rápido, y ese es uno de los motivos por lo que la gente lo escoge. Permite pegar capturas de pantalla de otras aplicaciones.

Desventajas: solo se encuentra en software profesional. No soporta múltiples capas y no tiene filtros ni opciones de retoque.

¿EL RETOQUE FOTOGRÁFICO ES ÚTIL?

La controversia que despierta el uso de esta técnica despierta en el momento en que dichas modificaciones tienen el objetivo de engañar al observador, ya sea para hacerle comprar un producto que resulta atractivo, pero que, no lo es en vivo y en directo, o bien para mostrar la supuesta "perfección" de una persona.

Cada uno de estos 2 deriva en una situación bastante distinta: el 1º afecta al bolsillo del consumidor y el segundo puede llegar a alcanzar la obsesión de ser perfecta, preocupándose demasiado por su aspecto físico.

En mi opinión, el retoque fotográfico solo tiene desventajas para la sociedad. La gente debe mostrarse tal y como es, sin intentar engañar a nadie, y menos a ellos mismos.

PHOTOSHOP INCREÍBLE

Anteriormente he mencionado que el retoque fotográfico tiene gran cantidad de desventajas, pero en algunos casos, es una manera increíble de expresión gráfica:

Yo misma he podido comprobar la potencia de estos editores. En este caso, he utilizado PIXLR EDITOR y este ha sido mi resultado:

ANTES DESPUÉS

WEBGRAFÍA

sábado, 19 de marzo de 2016

PELIGROS DE INTERNET: PRIVACIDAD Y REDES SOCIALES

A continuación voy a tratar algunos temas sobre la difusión de datos en las redes sociales:

El uso de un nombre real o un nick ficticio: considero que es preferible el uso de tu nombre real, nunca haciéndote pasar por otra persona que no eres para engañar a la gente. Personalmente conozco muchas cuentas de Twitter en las que sus usuarios no muestran su nombre real, ya que esas cuentas son utilizadas para apoyar a un artista o famoso que les gusta y usan un nick relacionado con él.

Subida de fotos personales sin limitar la privacidad: La privacidad es algo realmente importante. Desde mi punto de vista, creo que las cuentas deben ser privadas para que así las fotos que subas solo las puedan ver las personas que tu quieras, sin preocuparte de que personas desconocidas vean tus publicaciones.

Utilización de redes sociales para conocer gente: considero que está bien conocer a gente a través de redes sociales siempre y cuando sepas con quién estás hablando. Personalmente, he conocido a un montón de gente a través de Twitter y afortunadamente he podido conocer en persona a algunas de ellas. Aún así, nunca debes confiar del todo en esa persona y sobre todo nunca ceder datos personales (como dirección, contraseñas...) porque realmente no sabes quien puede estar al otro lado de la pantalla.

Difusión de datos a terceros y publicidad dirigida: es algo que muchas veces no podemos evitar, ya que lo realizan las empresas, vendiendo tu información personal para conseguir más beneficios.

Escándalos en la red: De nuevo, tanto empresas como aplicaciones (Street View, Angry Birds, Microsoft y Facebook), están utilizando nuestros datos personales sin nuestro consentimiento. Me parece increíble que después de darles nuestra confianza, pensando que nuestros datos están a salvo con ellos, los utilicen para otros fines y obtener sus propios beneficios con ellos.

Exposición de la imagen personal: Cada persona es libre de mostrar su imagen personal pero tiene que atenerse a las consecuencias que esta acción puede tener.

¿Qué es el Internet profundo?

|

| '¿Qué es el Internet invisible o Internet profunda?' |

Se puede acceder a esta información, que otros buscadores no pueden indexar, a través de la World Wide Web.

Páginas como la Biblioteca del Congreso de los Estados Unidos o la RAE forman parte de la Internet profunda debido a sus contenidos son indexables y accesibles solo a través de los buscadores de estos portales web.

Se conocen algunos métodos para profundizar en los distintos niveles que forman la Internet Profunda, como Las Arañas, que hacen búsquedas a través de links de una página a otra registrando toda la información posible. TOR permite acceder libremente y de forma anónima a la web, usando bitcoins para comprar en mercados ilegales sin ser rastreados.

Aquí os dejo una presentación de diapositivas con consejos y cuestionarios sobre publicidad.

Tu privacidad online - Actividades para el aula from Mariana Iribarne

FUENTES DE INFORMACIÓN:

https://colombiadigital.net/actualidad/articulos-informativos/item/6296-que-es-internet-invisible-o-internet-profunda.html

https://es.wikipedia.org/wiki/Internet_profunda

martes, 8 de marzo de 2016

PELIGROS DE INTERNET: BULOS.

Un bulo informático o hoax es una cadena cuyo objetivo es hacer creer a los que lo leen que algo falso es real.Se distribuyen por Internet, normalmente a través del correo electrónico. Sus objetivos principales son estafar, recopilar direcciones de e-mail o listas de usuarios para luego mandarles montones de mensajes publicitarios, robar datos y a veces por diversión.

Los contenidos de estos mensajes pueden ser muy variados, no tratan un tema específico. Llegan a mentir desde temas de salud hasta supuestos virus informáticos.

Algunos ejemplos de bulos más conocidos son:

Los bulos pueden ser detectados, siempre y cuando se siga unas pautas para poder saber si lo que nos mandan es verdad. Tienen una serie de características que los diferencian de las historias reales:

1- Atraen la atención utilizando ganchos y recurriendo a temas básicos como la muerte, multas, justicia, pena, odio...

2- Son atemporales, lo que significa que carecen de fecha, pudiendo circular por las redes durante un largo periodo de tiempo.

3- No suelen utilizar argumentos lógicos

4- Cometen errores gramaticales o ortográficos.

5- Para parecer más reales, utilizan el nombre de grandes empresas o fuentes difíciles de comprobar.

6- Piden que el mensaje se reenvíe y, otras veces, una cantidad de dinero para ayudar a pagar una operación o tratamiento de personas enfermas.

7- Si la información te alerta sobre una catástrofe de grandes magnitudes es probable que sea mentira.

8- Algunos de ellos empiezan con frases como "Lo que los políticos no quieren contarte" o "Lo que los medios ocultan".

9- Suelen ser anónimos.

Además de las características mostradas anteriormente, otras formas de detectar los bulos es buscando la imagen utilizada en Google, detectando así si es real o no y de donde procede. Trata de buscar en páginas web fiables o que no exista desde hace poco tiempo, investiga sobre quien está escribiendo esa información y si esta es fiable. Comprueba la información preguntándole a un experto sobre el tema. Y por último y más importante, utiliza siempre el sentido común y no te dejes engañar por los hackers.

Además de las características mostradas anteriormente, otras formas de detectar los bulos es buscando la imagen utilizada en Google, detectando así si es real o no y de donde procede. Trata de buscar en páginas web fiables o que no exista desde hace poco tiempo, investiga sobre quien está escribiendo esa información y si esta es fiable. Comprueba la información preguntándole a un experto sobre el tema. Y por último y más importante, utiliza siempre el sentido común y no te dejes engañar por los hackers.

¿Por qué es tan importante citar las fuentes de información?

Quizás puede sonar exagerado, pero es una de las cosas más importantes a la hora de redactar una entrada en un blog o una noticia, ya que le da calidad al trabajo y le permite al lector consultar o ampliar la información del tema a tratar. Asimismo, al sacar la información de la página de otro autor debemos atribuirle el mérito a este.

Adware: programa informático que muestra publicidad automáticamente durante su uso o descarga y que puede recoger información sobre el usuario.

Hacker: persona que se dedica a programar y crear malware con fines maliciosos. Se distinguen 2 tipos de hackers: white hat (protegen los sistemas de las TIC y trabajan para empresas de seguridad informática) y black hat (también conocidos como crackers, quiebran sistemas de seguridad, infectan redes, colapsan servidores...)

Exploit: programa o código que se aprovecha de un agujero de seguridad en un sistema o aplicación, de forma que el atacante lo podría utilizar en su beneficio o realizar una acción.

Hoax: mensaje con información engañosa que se pretende difundir por la red a través del correo electrónico o redes sociales. Tratan de captar direcciones de correo para después enviarles mensajes con virus.

Phishing: delito informático en el que se pretende conseguir información detallada sobre tarjetas de crédito o contraseñas. Para lograrlo el delincuente envía mensajes que aparentemente procede de una fuente fiable.

Scam: estafa a través de un correo fraudulento o publicación de anuncios web para obtener datos confidenciales y así poder acceder a sus cuentas bancarias

Spam: mensajes masivos de tipo publicitario, no solicitados, no deseados o con remitente desconocido. Su finalidad es obtener listas de direcciones de correo.

Como ya he mencionado anteriormente, el phishing es un delito informático que se caracteriza por la obtención de iformación privada de los usuarios como claves de acceso a cuentas bancarias o contraseñas confidenciales. De una manera muy sutil, el delincuente informático envía un mensaje, que parece proceder de una fuente fiable, y pide al usuario información privada o les envían a una página web donde tienen que cubrir una serie de apartados facilitando la información.

El phishing puede acarrear graves problemas al usuario, ya que el hacker suele utilizar la información obtenida de forma inmediata, de modo que cuando te das cuenta, ya no hay nada que puedas hacer y no hay vuelta atrás. El delincuente utiliza la cuenta de correo del usuario para enviar spam, provocando que este pase a formar parte de "las listas negras" que, en el caso de una empresa, puede dejarla incomunicada con importantes proveedores o retrasa la llegada de estos emails. Este es un uso inocente, pero los causantes del delito suelen utilizar estas cuentas para acciones más graves.

Una vez dado con el problema, este se debe denunciar lo antes posible para que los daños causados no vayan a más. Se puede denunciar rellenando un formulario en las siguientes páginas:

Guardia Civil - Grupo de delitos telemáticos

Brigada de Investigación Tecnológica (BIT) de la Policía Nacional

Agencia Española de Protección de datos

Fuente 1

Fuente 2

Fuente 3

Fuente 4

Fuente 5

Fuente 6

Fuente 7

Fuente 8

Fuente 9

Los contenidos de estos mensajes pueden ser muy variados, no tratan un tema específico. Llegan a mentir desde temas de salud hasta supuestos virus informáticos.

Algunos ejemplos de bulos más conocidos son:

- Un ejemplo bastante conocido es el de Actimel. Este bulo comenzó con correo masivo que llegó a gran cantidad de personas y se fue expandiendo por toda España. En el se afirmaba que "el consumo prolongado de Actimel puede ser perjudicial para la salud porque hace que el cuerpo se olvide de fabricar defensas".Un comunicado elaborado por científicos independientes y la Asociación Española de Dietistas demuestra que este rumor es falso y no tiene ningún fundamento científico, y que su consumo diario no afecta de manera negativa a la salud.

- Otro ejemplo es el de las naranjas con sida. Este bulo dice que se ha inyectado sangre de un infectado de sida en naranjas procedentes de Libia. Esta falsa historia es imposible ya que este virus no puede sobrevivir fuera de un organismo. Se trata de una adaptación de una vieja leyenda de 1989.

1- Atraen la atención utilizando ganchos y recurriendo a temas básicos como la muerte, multas, justicia, pena, odio...

2- Son atemporales, lo que significa que carecen de fecha, pudiendo circular por las redes durante un largo periodo de tiempo.

3- No suelen utilizar argumentos lógicos

4- Cometen errores gramaticales o ortográficos.

5- Para parecer más reales, utilizan el nombre de grandes empresas o fuentes difíciles de comprobar.

6- Piden que el mensaje se reenvíe y, otras veces, una cantidad de dinero para ayudar a pagar una operación o tratamiento de personas enfermas.

7- Si la información te alerta sobre una catástrofe de grandes magnitudes es probable que sea mentira.

8- Algunos de ellos empiezan con frases como "Lo que los políticos no quieren contarte" o "Lo que los medios ocultan".

9- Suelen ser anónimos.

¿Por qué es tan importante citar las fuentes de información?

Quizás puede sonar exagerado, pero es una de las cosas más importantes a la hora de redactar una entrada en un blog o una noticia, ya que le da calidad al trabajo y le permite al lector consultar o ampliar la información del tema a tratar. Asimismo, al sacar la información de la página de otro autor debemos atribuirle el mérito a este.

VOCABULARIO INFORMÁTICO

Adware: programa informático que muestra publicidad automáticamente durante su uso o descarga y que puede recoger información sobre el usuario.

Hacker: persona que se dedica a programar y crear malware con fines maliciosos. Se distinguen 2 tipos de hackers: white hat (protegen los sistemas de las TIC y trabajan para empresas de seguridad informática) y black hat (también conocidos como crackers, quiebran sistemas de seguridad, infectan redes, colapsan servidores...)

Exploit: programa o código que se aprovecha de un agujero de seguridad en un sistema o aplicación, de forma que el atacante lo podría utilizar en su beneficio o realizar una acción.

Hoax: mensaje con información engañosa que se pretende difundir por la red a través del correo electrónico o redes sociales. Tratan de captar direcciones de correo para después enviarles mensajes con virus.

Phishing: delito informático en el que se pretende conseguir información detallada sobre tarjetas de crédito o contraseñas. Para lograrlo el delincuente envía mensajes que aparentemente procede de una fuente fiable.

Scam: estafa a través de un correo fraudulento o publicación de anuncios web para obtener datos confidenciales y así poder acceder a sus cuentas bancarias

Spam: mensajes masivos de tipo publicitario, no solicitados, no deseados o con remitente desconocido. Su finalidad es obtener listas de direcciones de correo.

EL PHISHING

Como ya he mencionado anteriormente, el phishing es un delito informático que se caracteriza por la obtención de iformación privada de los usuarios como claves de acceso a cuentas bancarias o contraseñas confidenciales. De una manera muy sutil, el delincuente informático envía un mensaje, que parece proceder de una fuente fiable, y pide al usuario información privada o les envían a una página web donde tienen que cubrir una serie de apartados facilitando la información.

El phishing puede acarrear graves problemas al usuario, ya que el hacker suele utilizar la información obtenida de forma inmediata, de modo que cuando te das cuenta, ya no hay nada que puedas hacer y no hay vuelta atrás. El delincuente utiliza la cuenta de correo del usuario para enviar spam, provocando que este pase a formar parte de "las listas negras" que, en el caso de una empresa, puede dejarla incomunicada con importantes proveedores o retrasa la llegada de estos emails. Este es un uso inocente, pero los causantes del delito suelen utilizar estas cuentas para acciones más graves.

Una vez dado con el problema, este se debe denunciar lo antes posible para que los daños causados no vayan a más. Se puede denunciar rellenando un formulario en las siguientes páginas:

Guardia Civil - Grupo de delitos telemáticos

Brigada de Investigación Tecnológica (BIT) de la Policía Nacional

Agencia Española de Protección de datos

FUENTES DE INFORMACIÓN

Fuente 1

Fuente 2

Fuente 3

Fuente 4

Fuente 5

Fuente 6

Fuente 7

Fuente 8

Fuente 9

sábado, 27 de febrero de 2016

PELIGROS DE INTERNET

Existen varios tipos de malware:

VIRUS: es un malware que se activa al ejecutar un programa infectado que afecta a otros archivos al incrustar su código malicioso para tomar el control. Su propagación es menor que la de los gusanos.

GUSANOS DE RED: se transmite rápidamente de forma automática a través de la red, aprovechando la vulnerabilidad. Puede introducirse de un equipo a otro a través del correo electrónico, redes sociales, dispositivos USB, redes P2P o mensajería instantánea.

TROYANOS (backdoors): estos pequeños programas que se muestran como algo inofensivo para que el usuario caiga en la trampa y lo ejecute. Puede realizar diversas funciones dentro del equipo.Alteran datos con un objetivo dañino, afectando al funcionamiento del ordenador, muchas veces, con fines delictivos.

SPYWARE: programas que se introducen en el ordenador y una vez dentro hace un seguimiento de la información del usuario o empresa sin su consentimiento. Está relacionado con los Adware, cuyo objetivo es llenar el ordenador de pop-up's o anuncios para redirigirte a una determinada página web.

ROOTKIT: el hacker utiliza un conjunto de programas para evitar ser detectado por el usuario para acceder al ordenador, colándose dentro de este. Sirven para ocultar procesos y archivos que permiten al intruso acceder al sistema.

RANSOMWARE: Se produce el secuestro de una serie de archivos y para poder recuperarlos los hackers piden que paguen un rescate. Otras veces suelen hacerse pasar por la policía pidiendo también dinero diciendo que en su equipo se descubrió material ilegal.

¿Cómo podemos protegernos del Malware?

Esta parte es esencial para mantener nuestro equipo protegido lo máximo posible ante una infección de malware.

- El sentido común y un comportamiento seguro es un punto esencial.

- Tener siempre un Antivirus y Cortafuegos (sistema diseñado para bloquear el acceso no autorizado a posibles hackers)

- Evitar descargar programas desconocidos o poco seguros.

- Mantenerse informado sobre posibles amenazas.

- Actualizar el sistema operativo y programas instalados.

- No abrir archivos incluidos en mensajes de personas desconocidas.

- Usar distintas contraseñas que contengan mayúsculas, minúsculas y números.

- Redes sociales.

- Páginas web engañosas.

- Programas aparentemente gratuitos.

- USBs, CDs o DVDs infectados con virus.

- Correos spam.

Hoy en día existen gran cantidad de programas que se pueden descargar de forma gratuita para proteger nuestro ordenador, los llamados antivirus o cortafuegos, como he mencionado anteriormente. Algunos ejemplos son:

Avast! Free Antivirus es uno de los mejores y más completo antivirus gratuito protegiéndonos de gran variedad de malware. La pantalla principal y los escaneos se pueden personalizar de forma sencilla, así como vigilar nuestro correo electrónico, archivos, webs, etc. Nos permite también limpiar el navegador de indeseadas barras de herramientas y obtener discos de rescate.

Avira AntiVir Personal es una versión gratuita de antivirus de la compañía Avira que elimina más de 150.000 virus y que ofrece protección ante malware de todo tipo permanente al equipo. Es un guardián silencioso por lo que si queremos realizar una búsqueda simplemente hay que pulsar en "Start scan" y para eliminar un elemento hay que pinchar en "Quick removal". Tiene una sencilla interfaz para poder configurarlo fácilmente. También posee una opción llamada "Virus Guard" que permite vigilar de manera automática los movimientos de archivos; mediante SocialShield se puede controlar la actividad en Internet de tus hijos y, gracias a la aplicación "Avira Free Android Security" puedes proteger tu móvil o tablet android.

AVG Antivirus Free ofrece protección ante gusanos, virus, troyanos, spyware y rootkits previniendo el espionaje y el robo de datos bloqueando actividades sospechosas de manera rápida y potente. Realiza un análisis para comprobar la seguridad de las páginas consultadas por el usuario. Tiene una herramienta llamada "File Shredder" que elimina archivos maliciosos de forma permanente. Consume muy pocos recursos en nuestro ordenador.

Ya hemos visto algunos de los antivirus gratuitos más utilizados pero, ¿que hay de los antivirus de pago?¿garantizan estos un mejor servicio que los gratuitos? La principal diferencia entre ellos es que los gratuitos frenan virus conocidos, pero es un problema para ellos cuando dan con un malware desconocido o nuevo. Estos usan el mismo motor que los de pago sin algunas características o funciones adicionales. Mientras que los antivirus de pago ofrecen más aplicaciones y son mucho más completos.

¿Windows, Linux o Mac OS?

Según un estudio realizado en 2014 por la empresa de seguridad GFI se ha demostrado que Windows es el sistema operativo con menos vulnerabilidades de seguridad, superando así a Linux y Mac OS. Como se puede observar en esta tabla, si comparamos el número de vulnerabilidades de Microsoft Windows 8 con respecto a las de Apple Mac OS X observamos que hay una diferencia de casi el cuádruple. Linux también ha tenido bastantes complicaciones en cuanto a seguridad ese mismo año, pero no llega a superar las de Apple iOS. La mayoría de estos problemas de seguridad son debidos a las aplicaciones que se descargan en estos sistemas operativos.

Microsoft ha invertido millones para que la seguridad de sus plataformas sea así de eficaz y seguro, pudiendo superar de este modo a Mac OS.

"Ni Windows, ni Mac, ni Linux. Ningún sistema operativo es seguro mientras esté conectado a Internet" asegura Jesús González, especialista en seguridad online y hacker ético. También señala que mientras Mac OS esté actualizado no debería haber ningún problema.

Aquí os dejo la entrevista realizada a Jesús Gozález por ComputerHoy.com en la cual habla sobre la seguridad de los sistemas operativos más conocidos.

¿Windows, Linux o Mac OS?

Según un estudio realizado en 2014 por la empresa de seguridad GFI se ha demostrado que Windows es el sistema operativo con menos vulnerabilidades de seguridad, superando así a Linux y Mac OS. Como se puede observar en esta tabla, si comparamos el número de vulnerabilidades de Microsoft Windows 8 con respecto a las de Apple Mac OS X observamos que hay una diferencia de casi el cuádruple. Linux también ha tenido bastantes complicaciones en cuanto a seguridad ese mismo año, pero no llega a superar las de Apple iOS. La mayoría de estos problemas de seguridad son debidos a las aplicaciones que se descargan en estos sistemas operativos.

Microsoft ha invertido millones para que la seguridad de sus plataformas sea así de eficaz y seguro, pudiendo superar de este modo a Mac OS.

"Ni Windows, ni Mac, ni Linux. Ningún sistema operativo es seguro mientras esté conectado a Internet" asegura Jesús González, especialista en seguridad online y hacker ético. También señala que mientras Mac OS esté actualizado no debería haber ningún problema.

Aquí os dejo la entrevista realizada a Jesús Gozález por ComputerHoy.com en la cual habla sobre la seguridad de los sistemas operativos más conocidos.

MALWARE EN ANDROID O IOS

Los malware pueden afectar de igual manera a nuestro smartphone, ya sea Android o iOS. Android se ha convertido en el objetivo de muchos creadores de malware (el 90% ataca a Android) debido a que tiene el 59% de cuota de ventas en el mercado, pero este es más seguro que iOS por lo que el número de infecciones es menor.

De la misma manera que con un ordenador, debemos estar protegidos de los malware por antivirus, ya sean gratuitos o de pago, que puedes descargar en el Play Store o App Store. En Android los más adquiridos son McAfee Mobile Security, Eset Mobile Security, Avast Mobile Security, Karpesky Internet Security.

ANDROID DEVICE MANAGER

Esta aplicación permite encontrar tu dispositivo (asociado a una cuenta Google) si lo pierdes y mantener a salvo los datos almacenados, dándote la opción de borrar todos tus datos si lo deseas.

Te indica la posición en la que se encuentra tu dispositivo con una precisión de 30 metros, lo que puede servirte de gran ayuda si te lo roban o te ha caído por la calle. Como también se puede ver en la imagen, te da la opción de "hacer sonar" facilitando aún más la búsqueda de tu dispositivo.

Te indica la posición en la que se encuentra tu dispositivo con una precisión de 30 metros, lo que puede servirte de gran ayuda si te lo roban o te ha caído por la calle. Como también se puede ver en la imagen, te da la opción de "hacer sonar" facilitando aún más la búsqueda de tu dispositivo.Fuentes de información:

Fuente 1

Fuente 2

Fuente 3

Fuente 4

Fuente 5

viernes, 19 de febrero de 2016

Obsolescencia programada.

¿Qué es la llamada obsolescencia programada?

Llamamos así a la programación realizada por el fabricante o por la empresa para dar fin a la vida útil de un producto, de modo que, tras un período de tiempo calculado durante su diseño, este se vuelva inútil o inservible, obligando así al consumidor a adquirir otro producto igual o similar.

Esta practica se pudo haber iniciado en el mismo comienzo del consumo de masas, en los años 20 de siglo XX.

Cada vez se renuevan con mayor frecuencia aparatos, tanto eléctricos como electrónicos que todavía funcionan. Estos se cambian por otros productos más avanzados tecnológicamente por la necesidad de los consumidores de disfrutar de estos nuevos productos nada más salir al mercado.

Por otro lado, los investigadores ponen de relieve que un mayor número de electrodomésticos como lavadoras, secadoras o frigoríficos se reemplazan por otros nuevos a los cinco años de su adquisición debido a fallos técnicos, más costosos en su reparación que la obtención de otro producto.

La pregunta que se hacen es si la industria reduce intencionadamente la duración de vida de sus productos.

Los bienes que desechamos se convierten en residuos y se reciclan. Estos residuos llegan a África donde los niños queman el plástico que recubre los cables para recuperar el metal que está en su interior. El material llega a esos países como producto de segunda mano.

Desde su inicio, la obsolescencia programada ha afectado a miles de personas. Frases como "Los aparatos ya no duran ni se hacen como antes”; “Se ha estropeado al poco de caducar la garantía”; “Me cuesta más repararlo que comprar uno nuevo” ya forman parte del día a día de la sociedad. En mi opinión, no todos los productos están "modificados" para que se estropeen, aún que la mayoría sí lo están. Esta es una forma de marketing que les está funcionando muy bien, tanto a los fabricantes como a las empresas, que a costa de nuestra impulsividad de comprar nuevos productos cuando los antiguos quedan inservibles o su arreglo es demasiado caro.

Personalmente, algunos pequeños electrodomésticos se me han estropeado unos meses después de acabar su garantía. Esto no significa que estén programados para que esto ocurra, puede ser simple mala suerte o un error de fabricación. ¿Será este pequeño error previamente programado? Puede que nunca lleguemos a saber esta respuesta, ya que la mayoría son especulaciones sobre el tema.

Personalmente, algunos pequeños electrodomésticos se me han estropeado unos meses después de acabar su garantía. Esto no significa que estén programados para que esto ocurra, puede ser simple mala suerte o un error de fabricación. ¿Será este pequeño error previamente programado? Puede que nunca lleguemos a saber esta respuesta, ya que la mayoría son especulaciones sobre el tema.

En este simple video se observa claramente la forma de actuar de las personas ante la obsolescencia de sus aparatos electrónicos, provocada por los grandes creadores.

Pero también se observa la rapidez con la que los compradores adquieren otros nuevos y mejorados aparatos electrónicos, que aunque solo tengan 1 o 2 cambios con respecto al anterior modelo, sienten la necesidad de comprar lo que para ellos es un aparato más modernizado.

Espero que esta técnica utilizada por las empresas no dure mucho más tiempo, ya que si se destapa todo esto se conseguirá aumentar la vida de los productos y se reducirán los gastos de los consumidores.

Suscribirse a:

Comentarios (Atom)